Most of cyber security blogs will talk about the discovery of the malware in english to reach more people in the explanation and make a fancy claims that they have the solution to protect everything , pero no nosotros no parte de esta misión de este blog es centralizar conocimiento de varios tópicos de seguridad pero centrados en canales alternos y en especial ATM que hemos seguido este tópico, en este caso vamos a hablar de un nuevo software descubierto en latino américa Died.exe o dd por los strings encontrados.

Primero que todo o existe un faltante al momento de la cuenta de efectivo por la transportadora de valores o hay un software nuevo que no debería estar en el ATM.

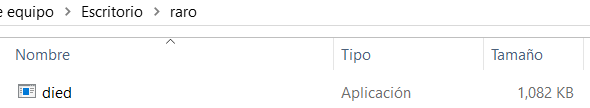

Died puede ser ejecutado desde cualquier carpeta del sistema operativo

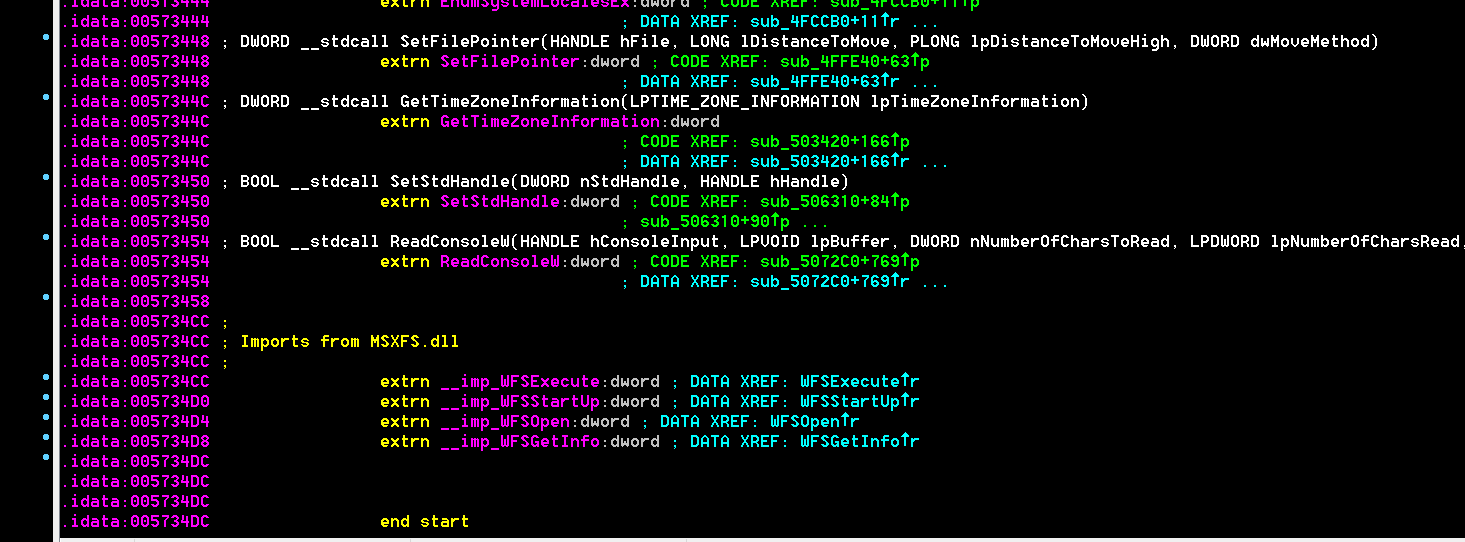

Generalmente lo primero es que el Software tiene referencias a funciones (service provider) SPI y importaciones de DLLs propias del CEN XFS, para poder ver si ya de primero tenemos suficiente motivo para que no esté en el ATM

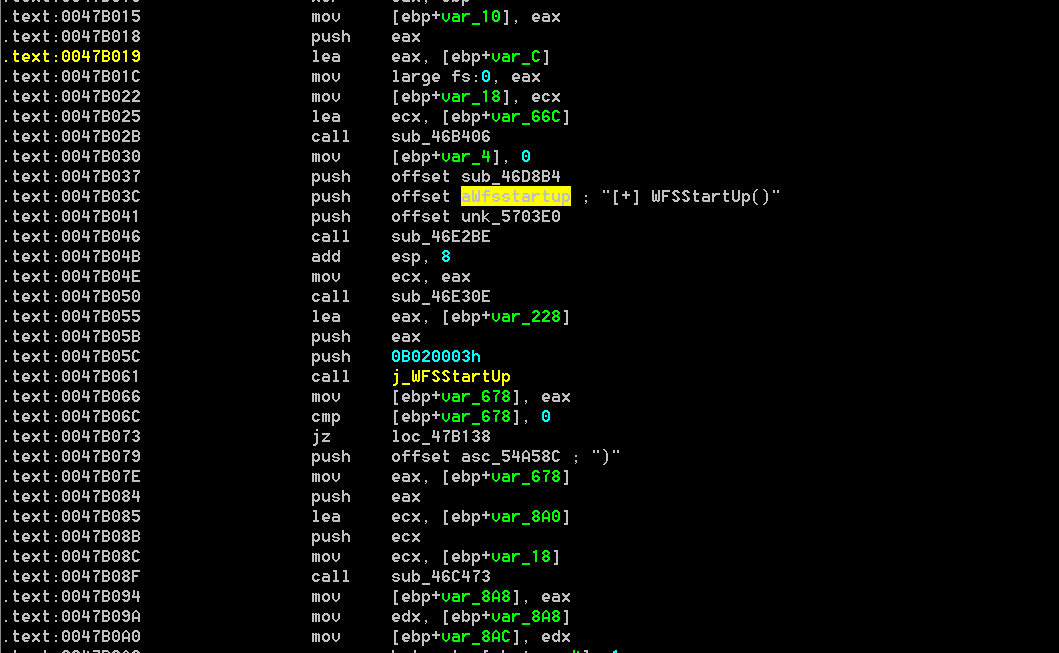

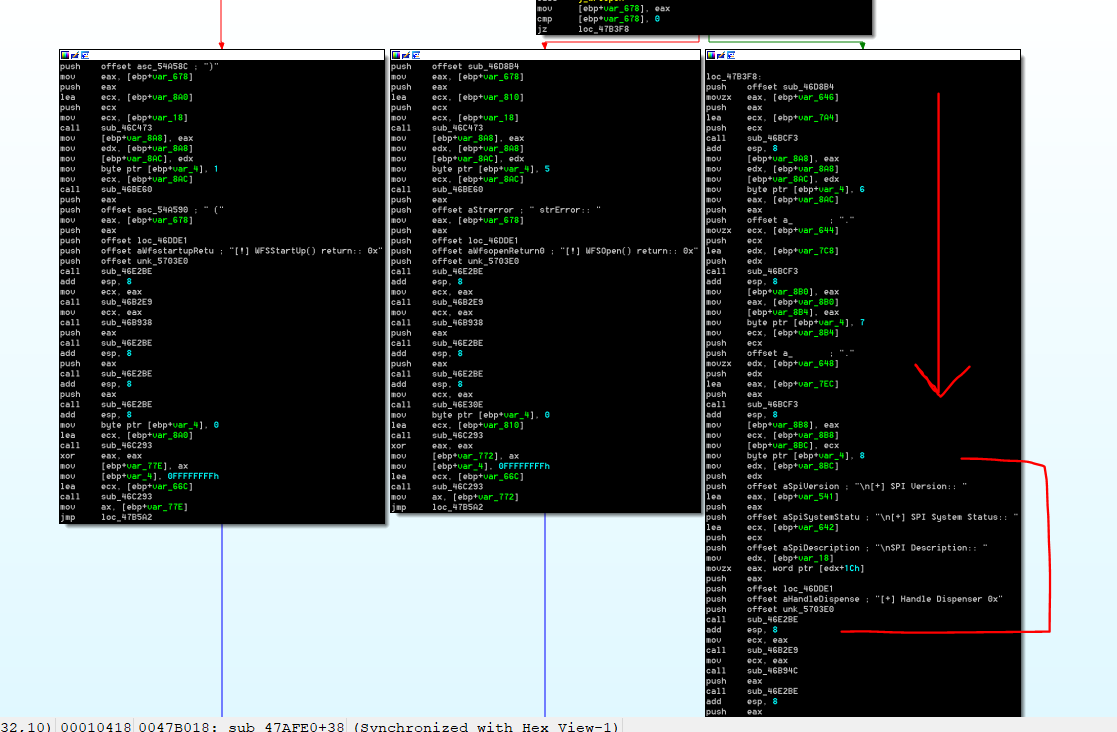

Luego de segundo es encontrar posibles rutinas o subrutinas que puedan interaccionar con algún perimetral siguiendo la lógica del WFS primero debe inicializar , luego abrir la comunicación

Luego en otra subrutina vemos que tiene que ejecutar la instrucción de abertura del canal SPI

si toda el proceso de abertura no está ocupado por otro servicio esto quiere decir que entonces el usuario que lo ejecuta de acuerdo a la necesidad del CEN XFS no puede estar corriendo otro hserv para este servicio SPI por lo tanto el ATM debe estar sin otro servicio XFS para poder ejecutar el software

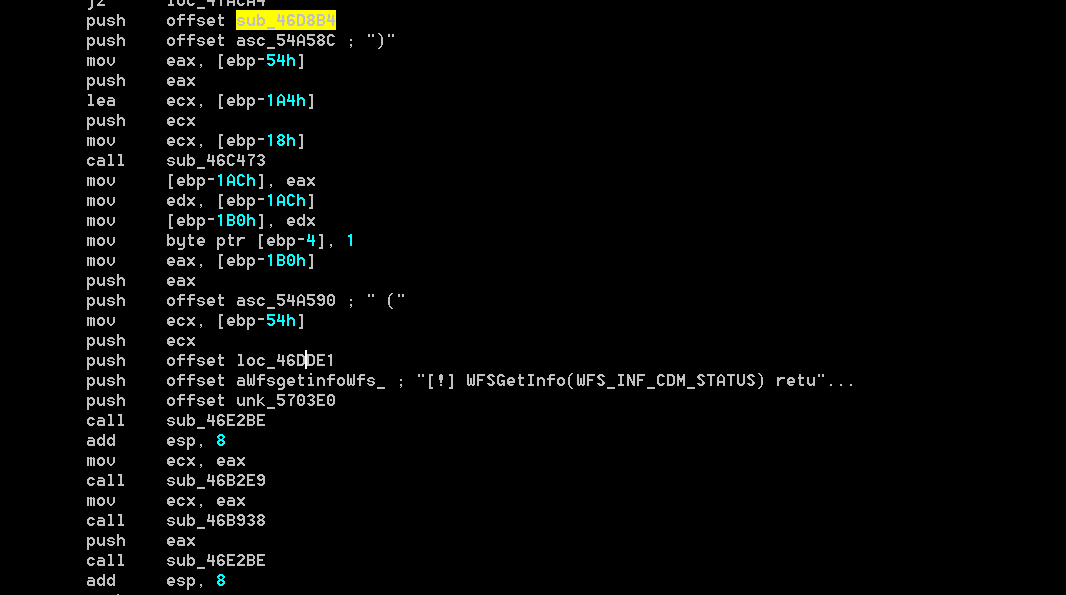

si el hserv se vuelve único y avanza el proceso del WFS open por la subrutina 46D8B4

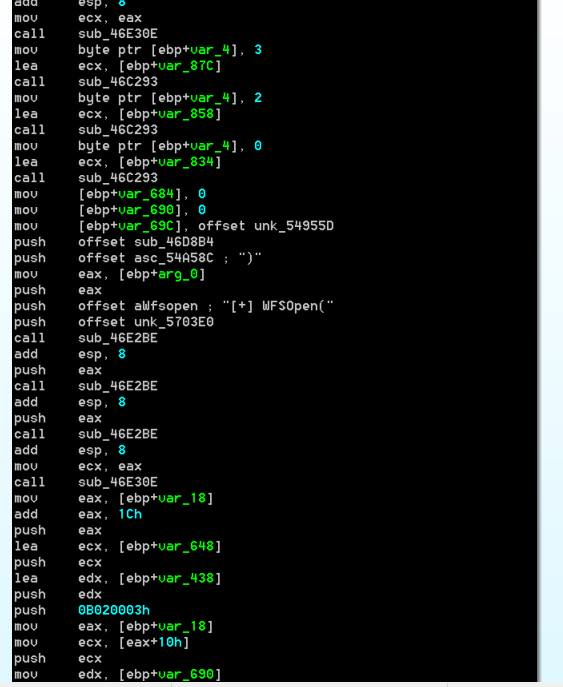

revisa que en la subrutina se encuentre el Dispensador habilitado

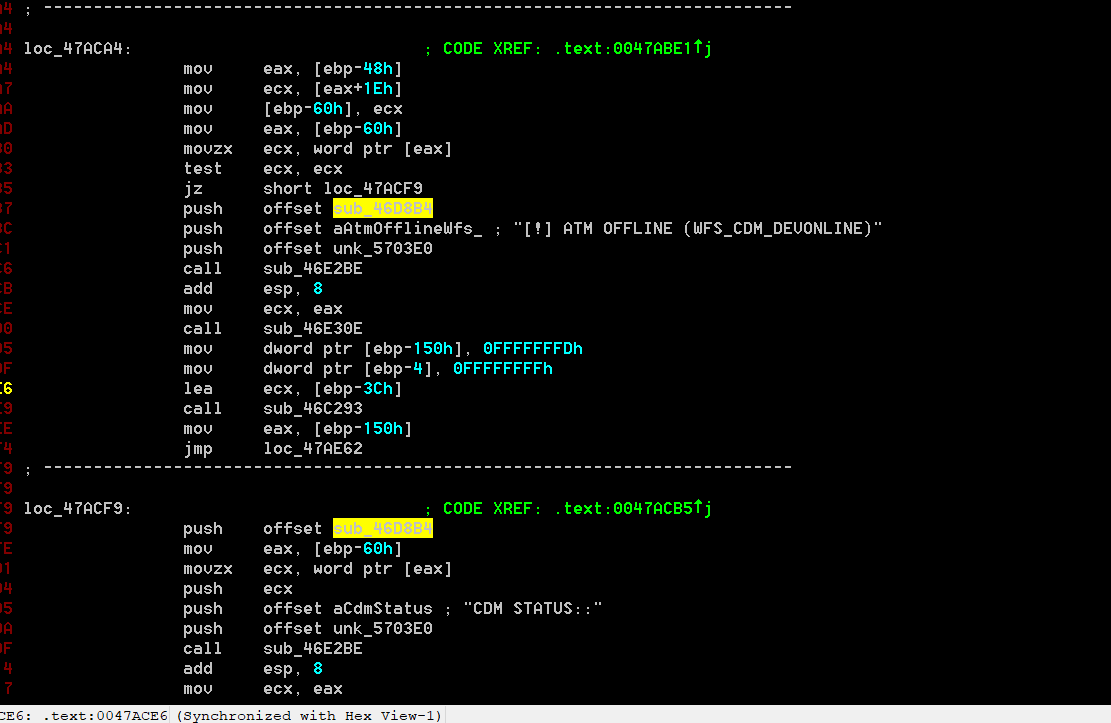

en caso de que no se encuentra habilitado la propia funcione msxfs WFS_CDM_DEVONLINE le entregará el status para poder procesar con la petición de operación con el dispensador

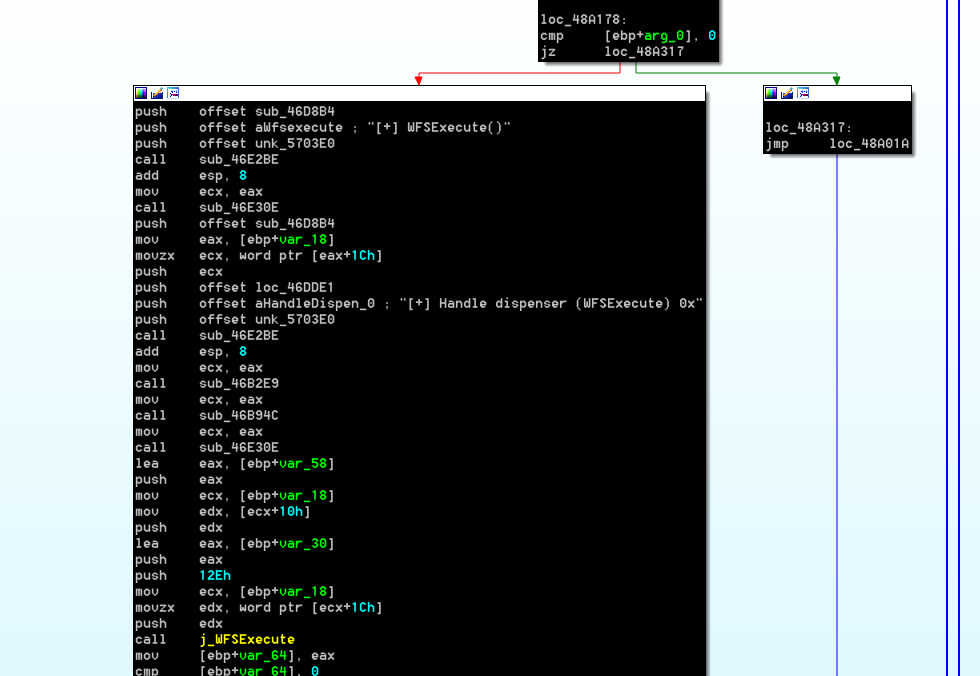

luego entra a la función

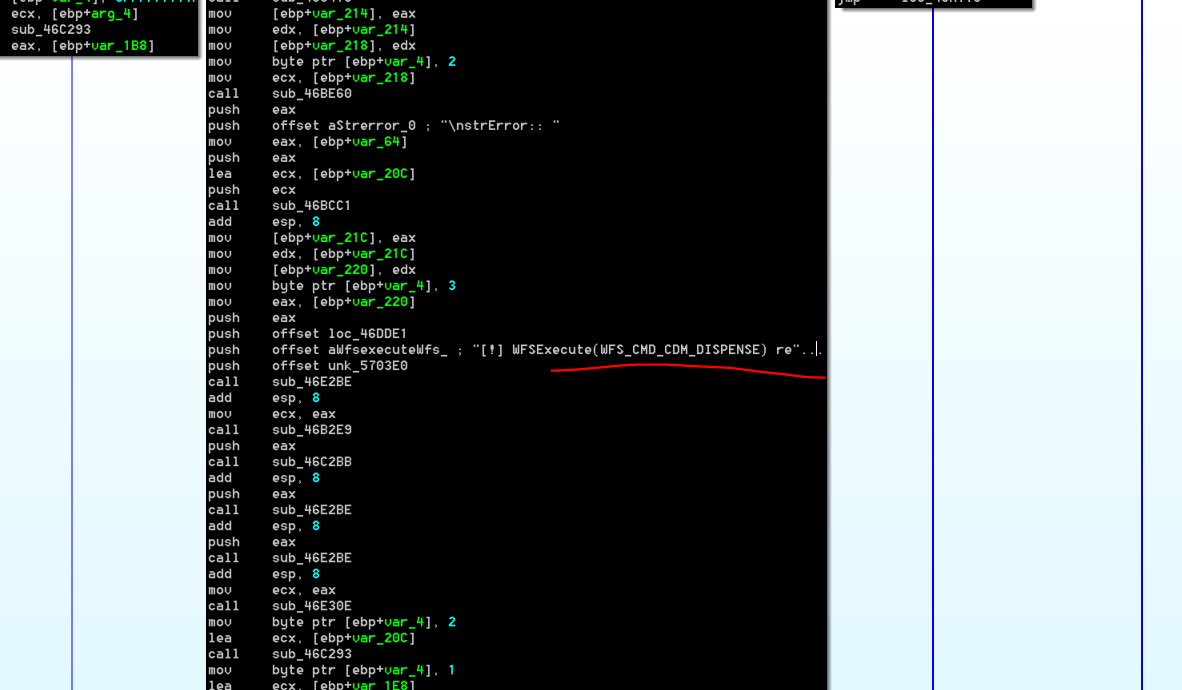

y luego como exige el SDK del CEN llama a la función de WFS_CMD_CDM_Dispense

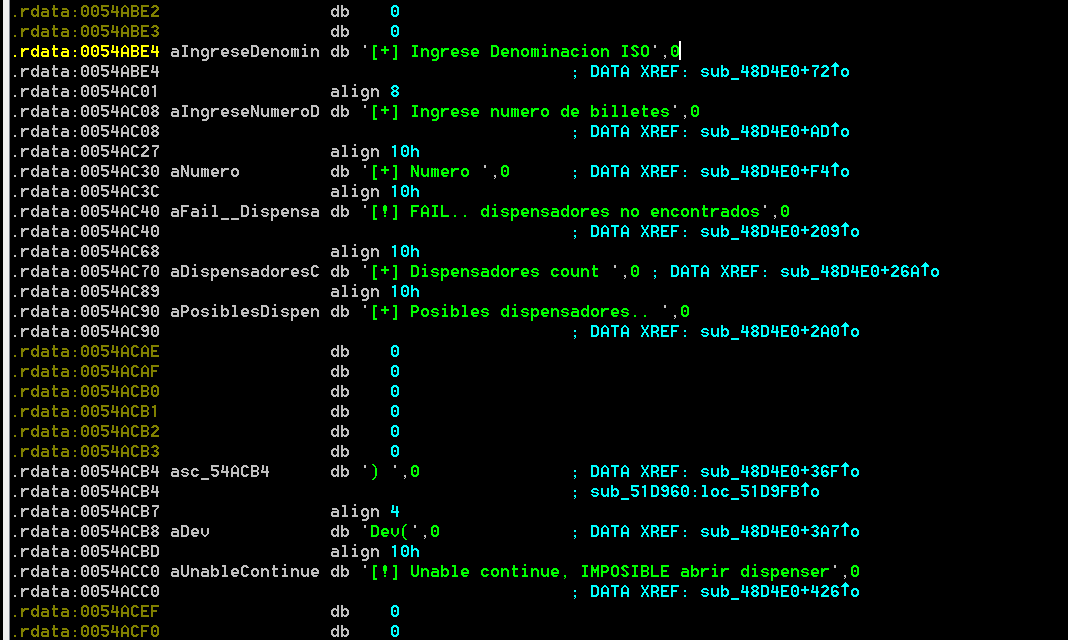

una peculiaridad de este software es que las funciones estan en ingles y las instrucciones de input de las subrutinas están en español y acepta múltiples denominaciones ISO estas denominaciones después de recorrer la subrutina se las trae de los estados WFS y junto con la cantidad de billetes del input esperado recorre los REGEDIT para poder traer el name del dispensador en la subrutina de posibles dispensadores

Cualquier software que esté en el ATM que tenga funciones WFS y no tenga un firmado de la marca de ATM por lo tanto ya hay que sospechar cosas raras

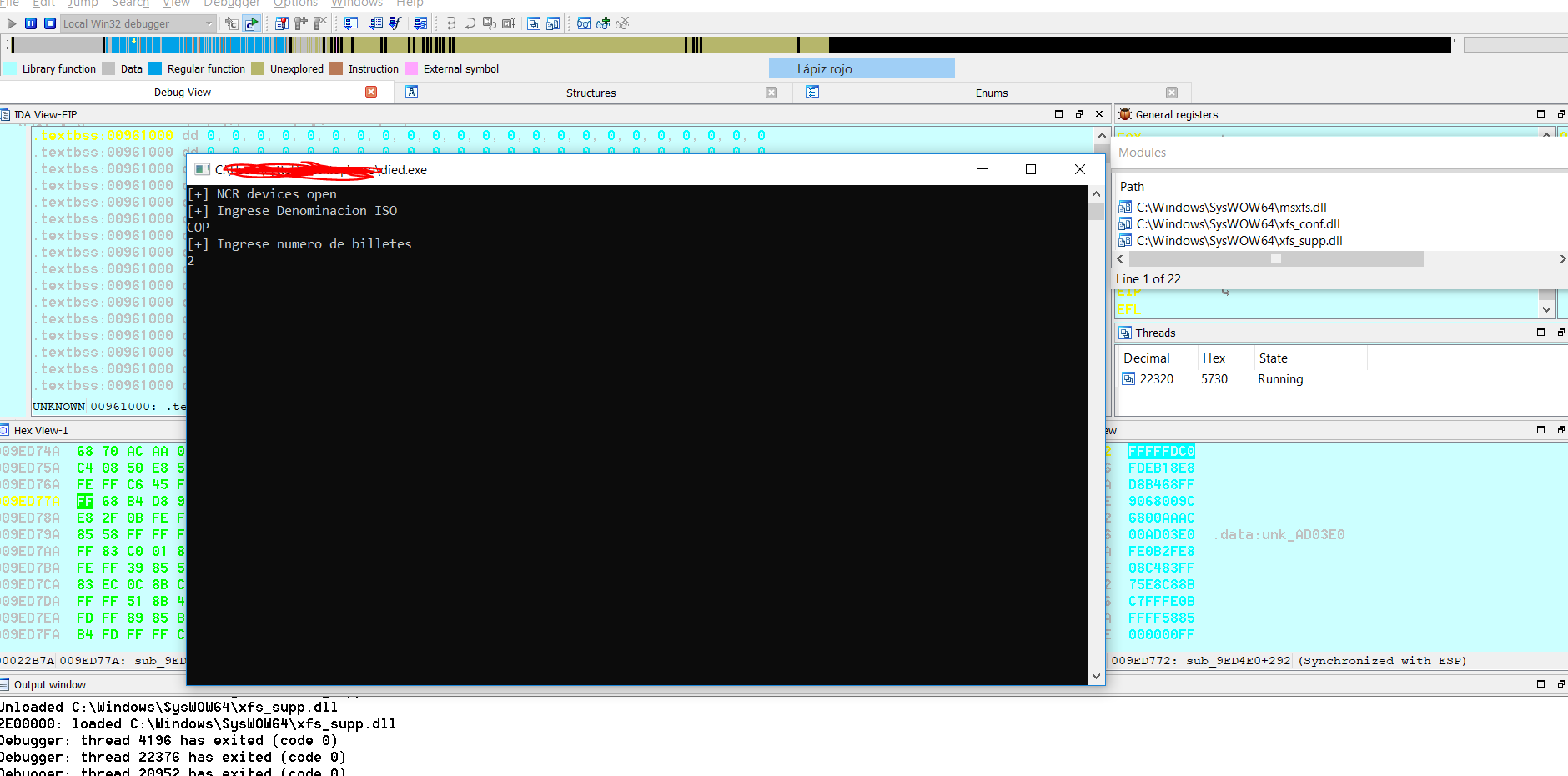

Aquí el "softwarecito" corriendo del cual tiene una afectación principal para Diebold Agilis

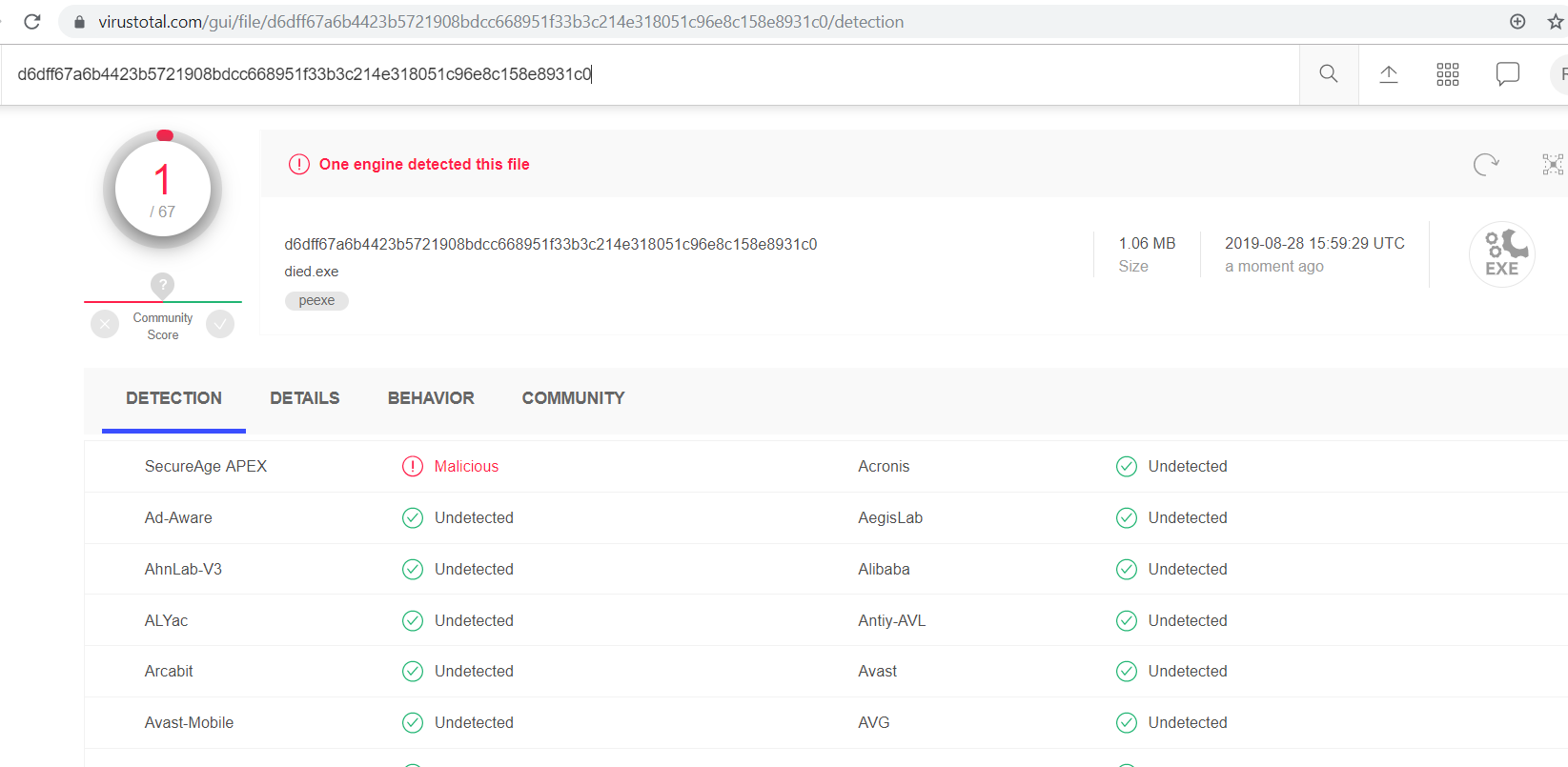

y así es como lo ves en VT, ninguno de los típicos como symantec o mcafee lo identifica

Puntos importantes:

1.-Cualquier software que esté en el ATM que tenga funciones WFS y no tenga un firmado de la marca de ATM por lo tanto ya hay que sospechar cosas raras

2.- Algunos strings en español por lo tanto de fabricación latino americana

3.- Utilización del CEN XFS estándar requiere de la importación de la librería MSXFS.dll por lo tanto es un software para operar ATMS

4.- Soporta multi divisa pero requiere de input por lo tanto el atacante debe tener un teclado cerca habilitado por la ACL y seleccionar o ejecutar un Software que mediante un string input al proceso de consola del software pueda insertar los 2 input que requiere

5.- Tiene una función muy parecida al peralta donde rebusca los dispensadores soportados por el XFS y trae el utilizado actualmente para poder pasarle por el canal del SPI las instrucciones

6.- Al parecer esto tiene pinta de ser una fase de pruebas, puesto que no se encontro ningun packer ni cifrado y requiere de inputs que muy probablemente en ataques masivos se puedan automatizar y vender licencias por cantidad de billetes como ya se ha visto en malware pasados

7.- con esto van 123 aproximadamente de malware y subfamilias reconocidas para atacar a ATMs

Recomendaciones :

1.- Prohibir la ejecución de cualquier software no solo centrarse en el hash de este o de cualquier otro software /malware generalmente la ejecución por listas blancas n con APPLOCKER o algún software de ACL

2.- Si por desgracia te lo esconden en algún update por la red de ATM, todos los últimos software de esta clase siempre buscan el mayor soporte de dispensadores por lo tanto borrar los regedit de forma remota de la denominación del dispensador y la ruta de la dll ayuda a que provoque errores el software al no encontrar el regedit y al menos pues se protege temporalmente y no se pierde dinero (ojo esta recomendación solo aplicarla en caso extremo ya que si no sabes operar bien lo regedit puedes terminar en que tengas que reinstalar el software del ATM)

3.- Con ATX podemos remotamente bloquear el I/O controller del Dispensar para que cuando busque el Hardware device CDM no esté operativo y el ataque no pueda proceder por mucho que se intente.

4.- Tener buenas políticas de seguridad para prevenir que te suban estos ejecutables al atm sea por un interno o por un externo al ATM

Name: died.exe

MD 56a7732feaa62e8b6ae60f9203c742162

SHA-1 : 94dfa4d597090b34adf18576235df60e3da69b00

SHA-256 d6dff67a6b4423b5721908bdcc668951f33b3c214e318051c96e8c158e8931c0

Authentihash 4cdb89b93c770995763092ee6b5ad4c1a47ba9c3a5b6ef290fb7d11a4cebde29

File type Win32 EXE MagicPE 32 executable for MS Windows (console) Intel 80386 32-bit