Bueno esta sera una serie larga de fallas de seguridad que hemos ido encontrando y que durante el tiempo se mantienen y han afectado en general al software del "vendor" esta es una de tantas.

En este caso vamos ha empezar con una de Diebold sobre el software Agilis en todas sus versiones, esta me recuerda a una falla de APTRA en sus versiones iniciales me hace ponerme nostálgico, por que es exactamente la misma falla sobre exposición de funciones de Windows.

Concretamente esta falla que vamos a explicar aplica a todas las versiones de AGILIS en el proceso del LOADER de AMI en todas las versiones

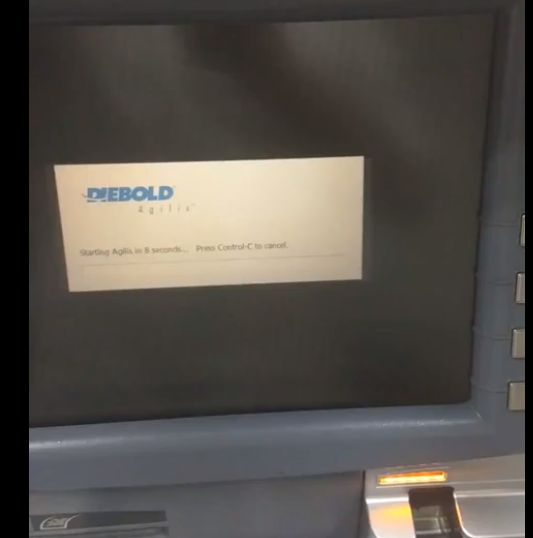

Cuando carga el ATM concretamente

Tienes una opción de cancelar mediante el Control+C , el cual entra en una sub pantalla de rutina para la cancelación de aproximadamente 120 Segundos , esta subpantalla expone funciones de windows:

como son las funciones de ayuda mediante F1

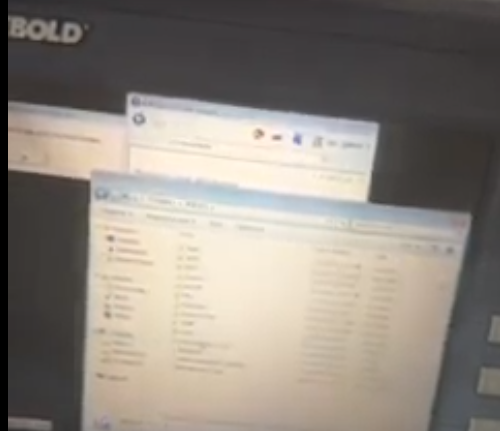

y bueno de ahí en adelante ya te da acceso al sistema operativo windows con el permiso de Diebold_ATM

y puedes recorrer todo el sistema durante 120 segundo y ejecutar aplicaciones que dicho usuario pueda ejecutar como CMD o powershell, por lo tanto se salta la validación del usuario porque Agilis en el momento del loader de AMI carga el auto login del usuario Diebold_ATM , y mediante su función de cancelación expone funciones de windows que permiten el acceso con su permiso limitado pero con permiso al ATM.

básicamente es :

- Control+C

- F1

- Click en link de la sub pantalla

- click en panel de control

- F1

- Buscar mi PC o disco C o cualquier carpeta

Luego con el teclado ya puedes acceder al disco y configuraciones del atm y todo sin necesidad de loguearte al ATM, lo interesante es que afecta a todas las versiones de agilis.

Esperamos que se proteja y solidifiquen bien el entorno o al menos se tomen las medidas desde las correctas políticas de GPO, como comentaba me trae muy nostálgico esta falla puesto que hace años APTRA tenía una idéntica en el loader que exponía funciones de Windows sin ser protegidas por el solid core, cosa que ya parchearon hace años ;)

Recomendaciones:

1.- Personalizar las políticas de GPOs de win7 y ahora más que viene win10 instalado por defecto para asegurarse que sean lo más seguras posibles.