Mediante nuestros años de experiencia en canales ATM y habiendo visto casi de todo desde malware (que en ese instante eran) nuevos, malware viejos, casos de blackbox de todo tipo y variantes, malware por red teniendo un sabor de varios XFS o cualquier locura posible con tal de sacar dinero hemos hecho una pequeña revisión del estado actual de cómo están las cosas a fecha de julio del 2019, dar un pequeño repaso de las estadísticas y casos de malware que hasta el momento nos hemos topado y que pueden ser de ayuda conocer el movimiento de la industria de malware para ATMs.

Por lo tanto esto es un análisis general de la industria de malware a ATM;

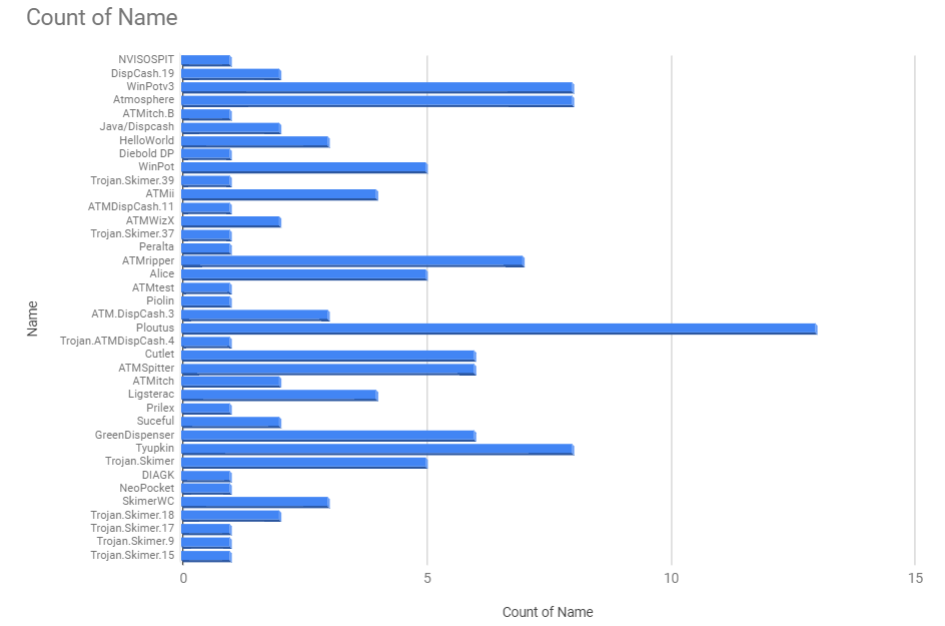

Cantidad de Hashes de malware :

- 122

Malware más utilizado para extender ataques:

- Plotus

Análisis general de cantidad de familias y derivados

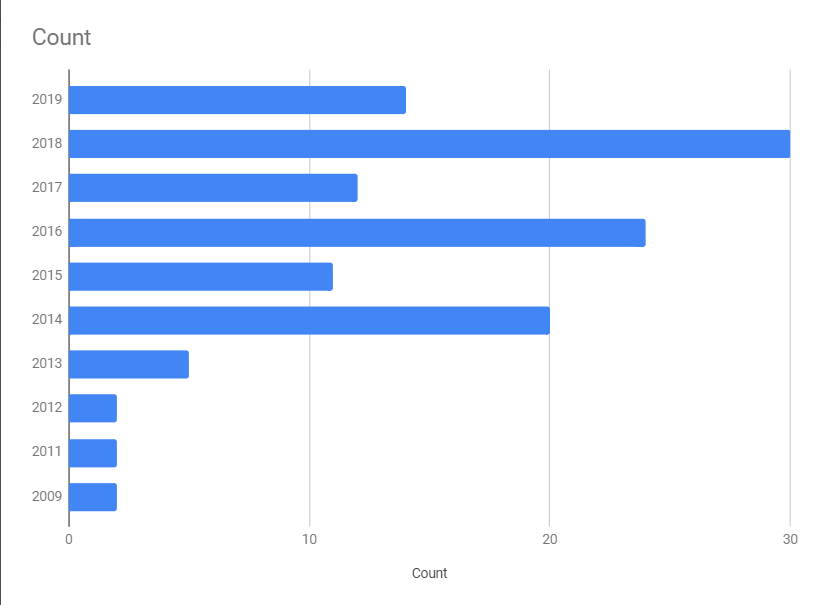

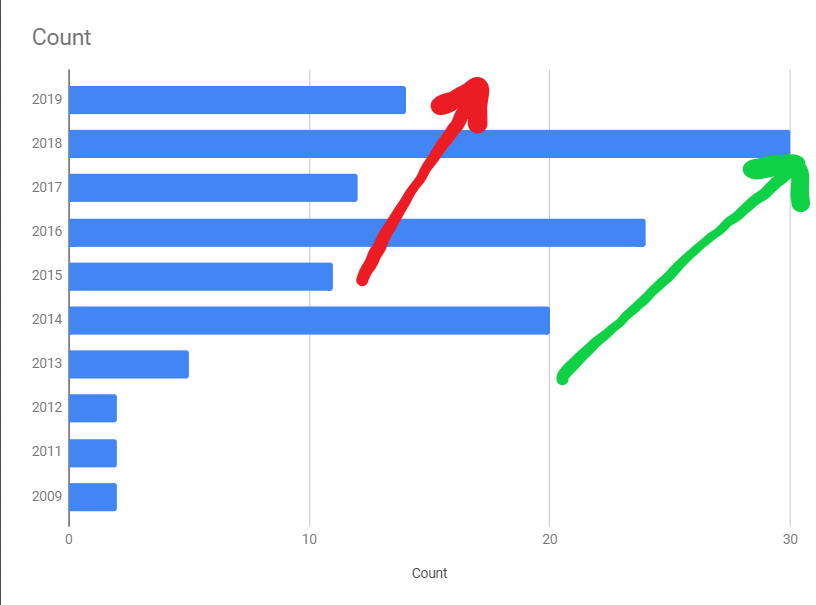

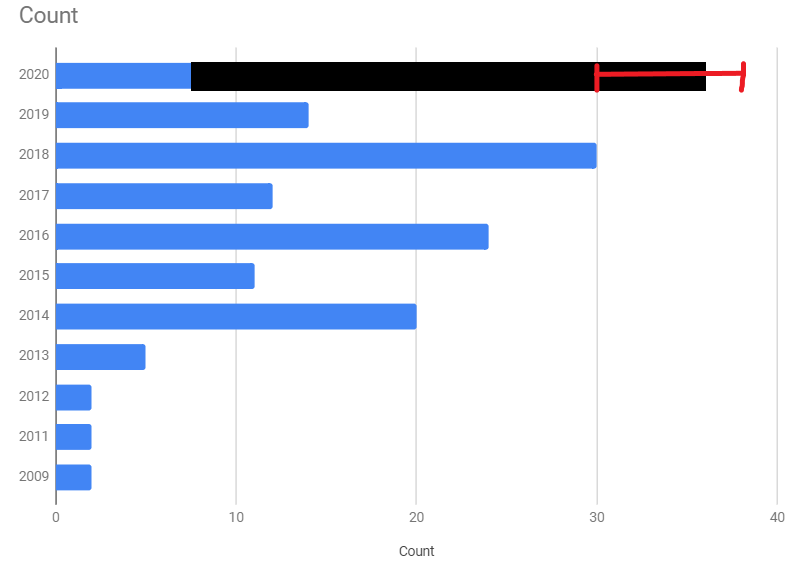

Contadores de familias de malware por años:

Un punto interesante de esta recopilación y análisis es que podemos ver que los años impares siguen un esquema de re-utilización de malware en su gran mayoría por derivados de las familias principales teniendo un incremento de un 15% (línea roja) máximo pero los años pares desde el 2014 podemos ver que son años donde coinciden con la creación de malware nuevo no dependiendo de ninguna familia previamente echa y esto crece a un porcentaje superior al de utilización de derivados de malware ya creados o generar subfamilias este incremento de creación de malware que no proviene de familias va un 25% solido año tras año (línea verde)

Coincidiendo que en el próximo año la industria está siendo casi obligada a cambiar a windows 10 y no se ha propuesto ningún plan real de seguridad de Windows 10 para ATMs ni guías básicas de configuraciones por el fabricante de forma pública, por el momento los fabricantes están haciendo instalaciones casi por defecto en cuanto a la seguridad del sistema operativo y teniendo en cuenta con la cantidad de funciones y aplicaciones que viene Windows 10 que no se están tomando en cuenta desactivarlas suponemos que veremos un incremento como lo ocurrido entre el 2013 y el 2014 donde la cantidad de casos se puede disparar a un crecimiento superior de un 25%

También cabe destacar que cada vez la complejidad de análisis de los malware a incrementado sustancialmente desde el malware simple que se puede analizar con herramientas que no requieran análisis criptográficos, hasta las versiones de malware que están usando "Packers" y nuevos cifrados dificultando así el análisis y rastreamiento de los casos.

Software XFS más atacado :

Del 2019 al 2014 lo lidera sin duda APTRA de NCR, pero del 2015 en adelante ya empezamos a tener una mezcla de sabores incluyendo a Agilis, KAL, y procash/probase entre otros, desde el 2015 en adelante los puestos del TOP 3 siempre lo ha liderado APTRA junto con AGILIS y peleando el 3 sitio entre KAL, procash y software multivendor, lo que sí hemos observado es que APTRA sin duda desde el 2017 en adelante a tomado algunas medidas reduciendo así el liderazgo en el TOP1 que lo a tomado AGILIS por su múltiples casos de familias de malware que le han desarrollado a medida.

Sin duda van a jugar un papel también importante en cuanto a la falta de seguridad XFS como MP2 de hyosung que al incrementar su penetración de mercado sin duda empezará a ser objetivo ya que también usa el API del CEN XFS

Continente donde más malware se crea:

- TOP 1 Latino América (sin dudarlo México y Venezuela con un gran talento de criminales )

- TOP 2 Europa (europa del este muy especializados en ingeniería de hardware y sobre todo fuente de creación de shimmers y skimmers)

- TOP 3 Asia (rusia y china)

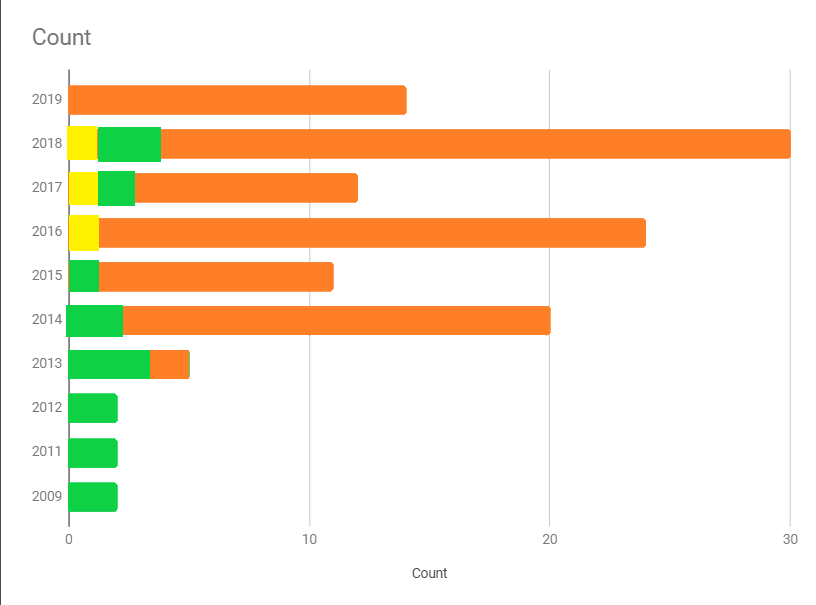

Sistema operativa más atacado

- Windows 7 Naranja

- Windows XP Verde

- Windows otros amarillo (usados por hyosung y cajeros más enfocados a cajeros de conveniencia)

Sin duda el pastel de versión de sistema operativo más atacado se lo lleva Windows 7 como el sistema operativo más atacado pero también el que más funcionalidades tiene de protección , por lo tanto un camino parecido le queda a Windows 10 seguramente en el mercado a partir del 2020.

Fuentes de recolección de información para ATMS:

- VirusTOTAL con buenas reglas yara es fundamental

- También Hybrid análisis

Noticias de blogs de fabricantes hay que tener cuidado con este tercera fuente porque desde que este mercado se a convertido en un objetivo y las instituciones financieras se han preocupado mas y mas y obtiene mayores presupuestos para gastar en ciberseguridad de ATMs las empresas de seguridad que quieren entrar están empezando a crear nuevas casos de malware renombrados ya hemos identificado al menos 2 campañas donde el malware ya existía lo único que estas prácticas de ciertas empresas(que no diremos nombres) han usado otros strings del mismo POC y otras secciones de análisis y lo han lanzado como información nueva en medios de prensa solo para hacer creer a la industria que están más adelante que el resto (malas prácticas para conseguir más ventas :'( ) esto al final solo genera más pánico sin fundamento.

Interfaz de programación más utilizada para desarrollo de malware:

Sin lugar a dudas CEN XFS es la interfaz más utilizada para la programación de malware por su documentación pública y sin la necesidad de acudir a la documentación oficial del fabricante un desarrollador con experiencia y equipos ATMs con software XFS puede sin duda desarrollar pruebas de concepto luego en segundo lugar le sigue WOSA Services de APTRA y por último librerías y funciones propias de los fabricantes que el filtrado de manuales generalmente en foros rusos ayudan a la importación y utilización de funciones privadas para la operación de perimetrales de ATMs para poder convertir dicho software en un malware para "cash out".

Especulaciones 2020 de malware:

Como vemos los análisis de cantidades de casos que están sucediendo hasta la fecha de julio del 2019 que se escribe este Post, vamos a lanzarnos a la piscina y hacer nuestra producción en la industria con algunos baremos que esperamos que se cumplan

Primero que todo como aparece Windows 10 en el juego sin duda creemos que los ataques nuevos se reducirán en cuanto a la línea azul, esto quiere decir malware Nuevo, pero la negra representara la reutilización de malware de años pasados con exploits o funciones que permitirán esquivar controles de acceso y ejecución de windows 10 con presencia local del atacante en el ATM, sin duda el tipo de malware de ataque por red se tiene que seguir creando sólidamente para APT pero nuestra estimación es que llegaremos de 35 a 38 casos con estimaciones conservadoras y que al menos 30 de esos casos provendrán de código rehusado de windows 7 y XFS de versiones anteriores y los atacantes se centrarán en la instalación del malware y en las técnicas de anti-forense y criptografía (más que nada porque mejorando estas funciones en muchos países donde la legislación es pobre tanto el desarrollador como la mula puede minimizar sus tiempos de condena y dificultad de captura si estas técnicas de incrementan en dificultad para la presentación en casos reales ante los órganos legales correspondientes de cada país) por el contrario de funciones nuevas de XFS para operar los ATMS, esperamos que no se cumplan las expectativas por el impacto que puede generar a la industria, pero si se cumplen al menos hay soluciones profesionales que pueden permitir minimizar estas incidencias aunque siempre existirá instituciones financieras relajadas que seguirán siendo vulnerables de dichos casos.

Comentarios finales

Como se puede observar a través de los años esta industria de ataques y sobre todo la de ciberseguridad para atm se ha venido incrementando en participantes y en soluciones para el canal alterno de cajeros, pero como toda industria cuantos más participantes pues mayor competencia pero dentro de esa competencia como a pasado ya en otras van a proliferar las oportunistas y supuestos especialistas de lectura de noticias por el cual terminan haciendo más daño que favor a la industria.

Es por eso que recomendamos que siempre se contrate a especialistas probados en la materia y con capacidad de criterio en cuanto a la atención del caso y exposición de recomendaciones y soluciones, no a vendedores de soluciones que termina endorsando al cliente cualquier solución sin saber exactamente la necesidad real y por llegar a una cuota de venta, al final las instituciones que compran este tipo de soluciones son las más afectadas, por que terminan siendo quienes se comen el fraude presentado por el ataque que supuestamente se tuvo que parar, sobre todo ahora con el auge de predicadores de soluciones con inteligencia y con algoritmos ultra avanzados.

Para la industria de ATMs las creo que las soluciones deben ser más robustas empezando por el diseño de hardware y mejora de seguridad en el software y sin tanto gráfico y inteligencia y algoritmos ya que el ATM no cuenta con un vectorizado dinámico de ataques siempre son los mismos vectores con diferentes inicios y incremento de dificultades , por el contrario Windows para escritorios de trabajo y otros usos se deben contemplar soluciones más dinámicas de protección.