Bueno antes de empezar es un poco aburrido encontrar toda la documentación y alguna información que este todo en ingles así que este tipo de post de información interna y configuraciones que igual le puede servir a un administrador de red para que no se la cuelen como a un malware developer para aprovechar algunas cosas que ya están dentro de los ATMs serán en español, cabe destacar que este post depende de quien vea esta configuración para mi punto de vista si una aplicación instalada by-default tiene una contraseña "hardcodeada" y con una conexión a un web-server pues es un backdoor "hardcoded", pero para el fabricante esto se le llama calidad de soporte, bueno lo dejo a la apreciación del lector.

Bueno inspeccionando un poco las arquitecturas de las soluciones APTRA de NCR y Agilis de Diebold , resulta que llámese pereza de ambos o tal vez que la empresa que les vendió el mismo software tiene unos vendedores de la ostia.

Comparten un mismo software que cada uno lo llama de forma diferente, y generalmente si el especialista técnico de la propia marca de ATMs no lo conoce como me a pasado en varios casos dejan el sistema instalado por default, por que eso de hardenizar es mucho trabajo y no vale la pena total a quien hoy en día se le ocurre instalar un blackbox para controlar la comunicación y estar dentro de la red de ATMs que no este cifrada? a quien se le ocurre utilizar malware con capacidades de dispersión en la red cierto a muy pocos (note se la ironía)

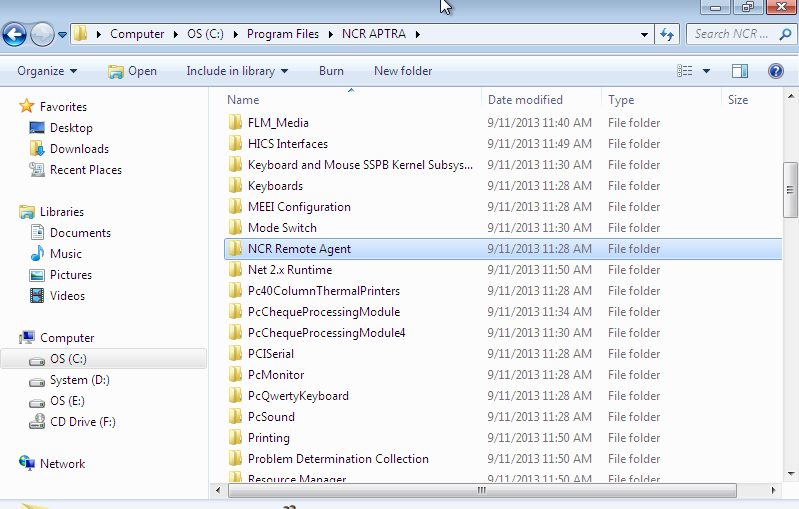

Empezaremos por NCR

dentro de la carpeta de NCR "NCR Remote Agent"ya el nombre sugiere algo como para parase a ver que es

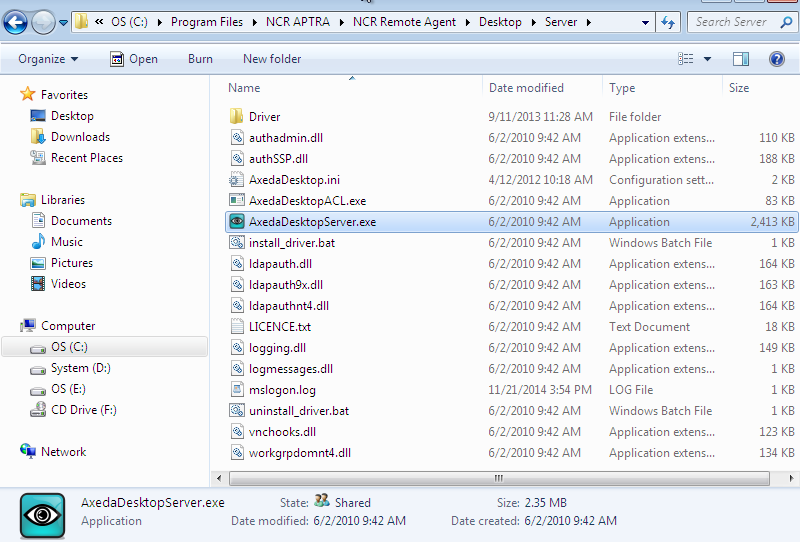

Claro una solución de terceros para poder administrar remotamente el cajero, asta aquí vamos bien

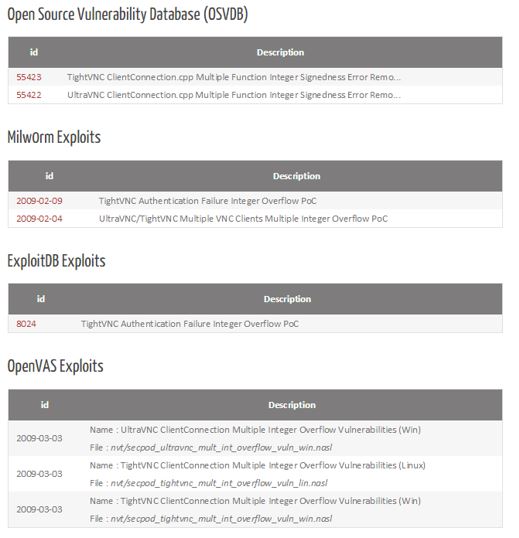

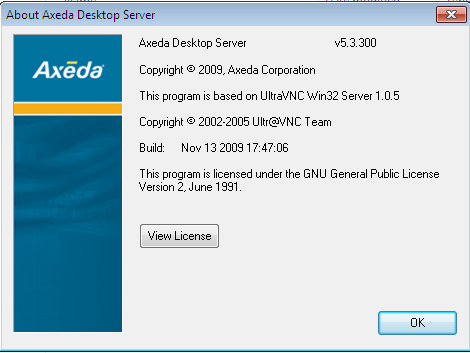

Pero ojo! es un UltraVNC, versión del 2009 y claro en el 2016 dime tu si no hay algún exploit o falla vamos que en casi todos los software existe algo

buscando un poco pueden encontrar rápidamente

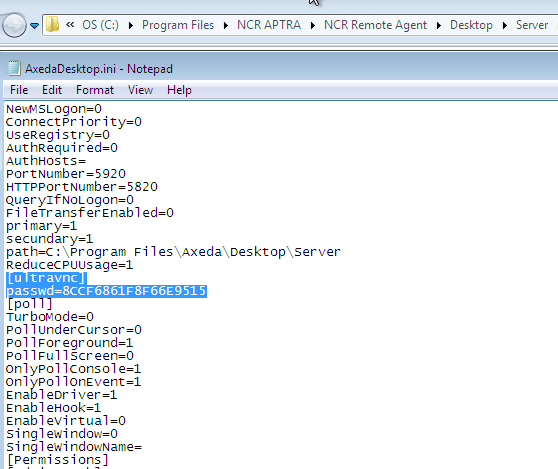

Pero no nos olvidemos, para que utilizar un exploit por favor si nos dejan un Contraseña hardcodeada , entonces para que utilizar exploits simplemente con clientes VNC , cierto?

Password Cifrado= 8CCF6861F8F66E9515

Password sin Cifrado= NCR5erv

Pues asta aquí esta configuración esta by-default en las versiones de cajeros NCR del 2015 osea echando así números a ojo de buen cubero, un 7% del mundo puede tener esto.

Bueno pero esto se puede parchear, rápidamente pero el asombro viene cuando 2 de los proveedores de soluciones de ATM mas grandes comparten un mismo proveedor de digamos gestión remota de ATMs :)

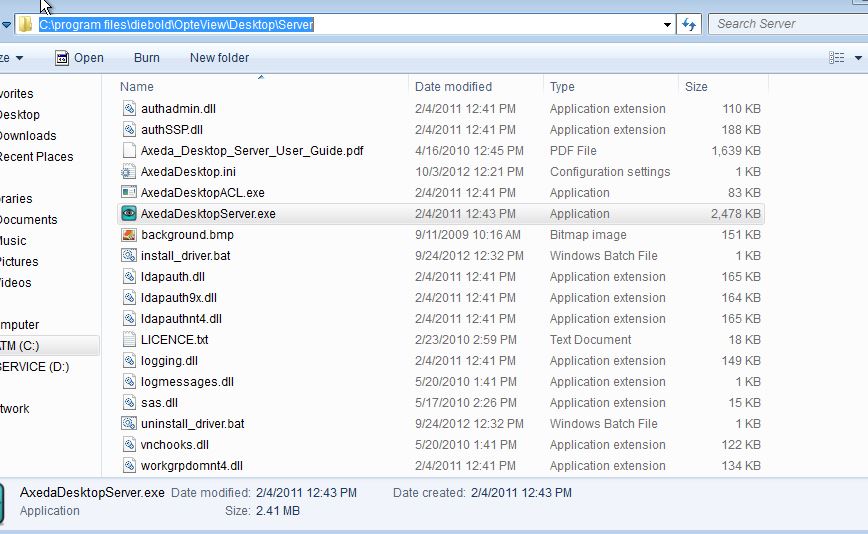

En este caso bueno vamos a hacer algo diferente lo ponemos en otra ruta , cierto así mejoramos la seguridad

y si lo dejamos el Server Password por default total quien lo va a saber cierto?

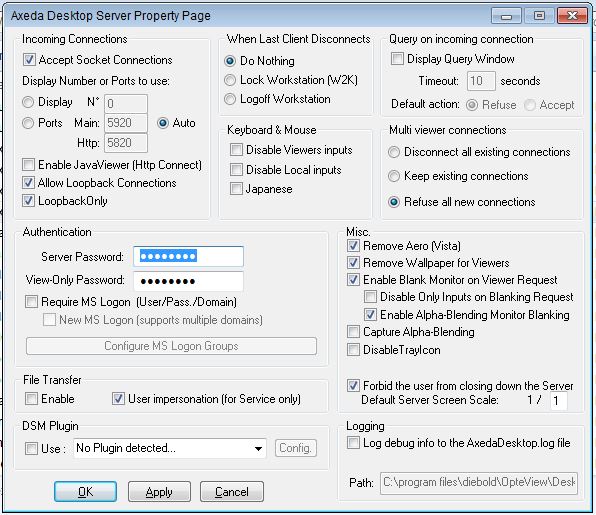

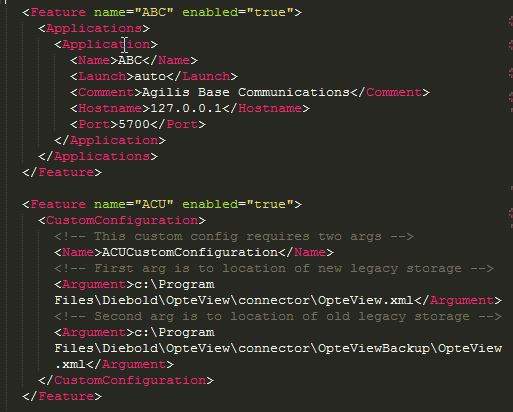

Pues bueno un usuario que se dedique a reposición de efectivo que pueda recordad que para acceder al ACU

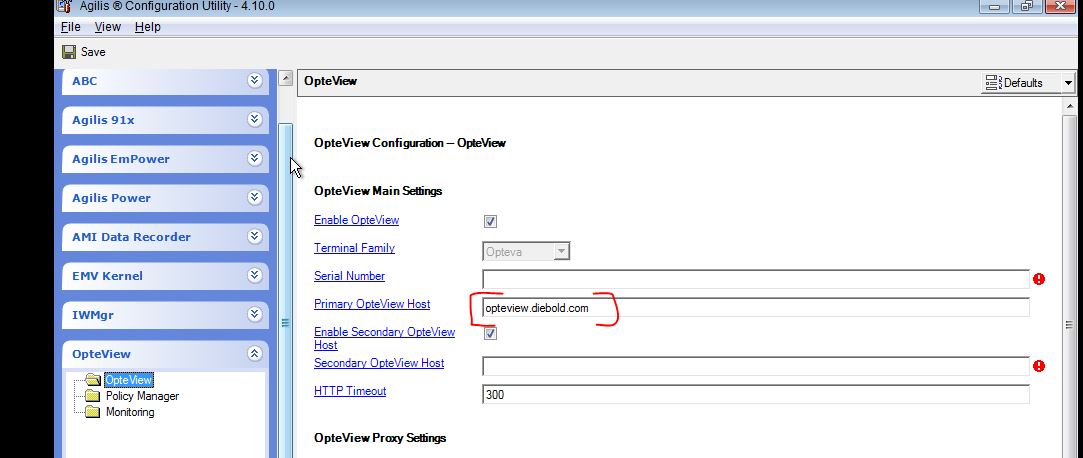

y esta claro que las cosas no se hacen con mala intención simplemente se les olvida y dejan cosas pre-configuradas algo como el servidor donde se debe de conectar el ATM si se ejecuta el Opteva Viewer que llama al AXEDA software desktop que activa el server y que este server por despistes de alguien deja esto:

Bueno la pregunta que me hago es este tipo de configuraciones no deberían venir por defecto sin habilitar y sin contraseñas "hardcode-adas" que esas decisiones las tome el banco que compre el ATM ?